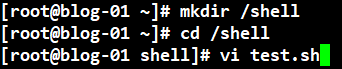

실습할 폴더를 만들어 준 후

// 없는 걸 만들어내는 프로그래밍을 하는 게 아니라 있는 걸 가져와서 사용한다.

// 자주 사용하는 명령들을 shellscript로 사용하는 것

// 작업의 편의성을 위해 사용해야 한다.

// 실행권한을 부여해준 후 스크립트를 실행하면 명령어가 실행되면서 파일이 생성된다.

// \u : 사용자, \h : 호스트, \W : 현재위치

// \T : 시간

// calc.sh 파일을 생성한 후 명령어를 작성한다.

// -n : 라인 변경 안 한다..

// read : 입력한 값을 선언한 변수에 넣는다.

// 숫자 값을 입력해서 int가 아닌 string으로 인식을 함.

// "Sum: `expr $num1 + $num2`" : expr 은 꼭``로 묶어줘야 함..

// expr : 안에 있는 숫자들을 계산한다.

expr``로 묶어주면 string으로 묶인 num1,2 변수가 int로 변환된다..

// *만 쓰면 ‘모든 것’으로 인식하기 때문에 \로 곱셈이라고 알려줘야 한다.

// *과 마찬가지로 ()도 다른 역할이 있기 때문에 \\로 묶어줘야 한다. 앞뒤로 띄어쓰기가 무조건 들어가야 한다.

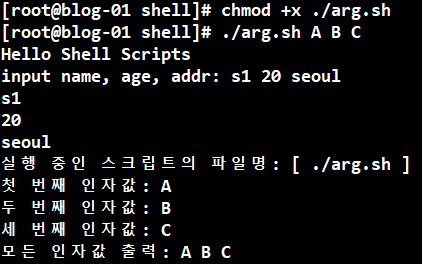

// arg.sh파일을 생성

// readonly : 프로세스가 종료될 때까지 써놓은 문자열을 출력한다.

// [ $0 ] : 배열로 저장된다.

[ $1 ] [ $2 ] [ $3 ]로 저장된다.

// arr.sh 파일 생성

// 배열을 묶을 때 ()를 사용해야 한다..

// 구분자는 띄어쓰기로 한다. 다른 구분자는 사용하지 않는다.

// 데이터의 순서 번호(인덱스 번호)를 넣어줘야 한다.

// 배열을 지정할 때는${}를 사용

// [@] : arr group @는 배열 그룸을 의미, 전체 데이터를 선택하는 행위

// printf "%s\n" "${arr1[@]}" : arr1 전체 데이터를 출력

'리눅스' 카테고리의 다른 글

| jstat 항목별 의미 (0) | 2024.05.08 |

|---|---|

| Ansible (0) | 2022.11.04 |

| Shell Script (0) | 2022.11.03 |

| PAM 인증 (0) | 2022.11.02 |

| Log (0) | 2022.11.02 |