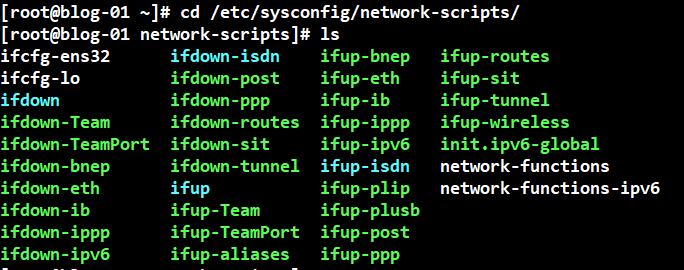

win 10의 가상 호스트의 네트워크 설정을 바꿔준 후 blog-01에 네트워크 어뎁터를 추가합니다.

nmtui 명령어 입력 후 연결편집 -> 유선 연결 1 -> 프로 파일 이름 : ens34 -> ipv4 수동 -> 보기로 이동하여 설정해줍니다.

systemctl status sshd 입력 후 active 상태인 것을 확인

3개가 있어야 실습 가능

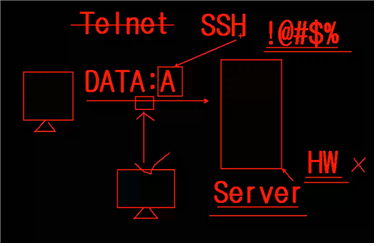

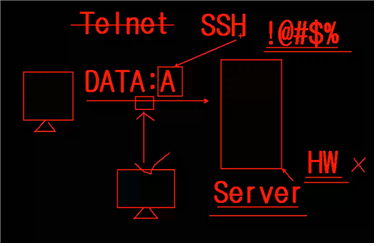

Telnet으로 접속을 하게 되면 DATA가 그대로 보내져서 외부 해커가 스니핑으로 데이터를 가로챌 수 있기 때문에 암호화된 데이터를 보내기 위해 SSH를 사용한다.

Telnet으로 접속을 하게 되면 DATA가 그대로 보내져서 외부 해커가 스니핑으로 데이터를 가로챌 수 있기 때문에 암호화된 데이터를 보내기 위해 SSH를 사용한다.

SSH DATA 전송방식

Client에서 DATA를 자물쇠로 암호화해서 보내면 Server는 자물쇠를 풀 수 있는 개인키를 가지고 DATA를 해독한다.

telnet 패키지를 설치해준 후 방화벽까지 설정해 줍니다.

telnet을 시작한 후 win 10에서 putty를 사용하여 telnet으로 접속합니다.

wireshark 패킷 하나하나 확인하면 암호화되지 않고 모두 한 글자씩 보내진 것 확인 가능

- ssh의 개인설정 파일

- Port 번호를 바꾸고 주석을 지운 후 restart를 실행하면 Port번호가 바뀐다.

- putty 접속할 때 바꾼 Port번호로 접속을 해야 한다.

- 방화벽 설정을 해야 접속이 가능하다.

AddressFamily any (Line 18)

- any를 지우고 inet을 작성하면 v4만 사용하겠다, inet6를 사용하면 v6만 사용하겠다.

ListenAddress (Line 19)

- 바인딩 IP(서비스에 대한 받아들일 요청을 IP를 지정하는 것) 보안설정

- ens34(관리용)의 NIC에 SSH접속이 가능하게 설정하고 ens32(client)에서는 SSH접속 거부하기 위해 사용하는 설정이다. 받아들일 IP주소를 적어놓으면 그 외의 주소를 차단한다. 외부에서 들어오는 트래픽을 막기 위해 사용한다.

- 관리용 NIC를 따로 둬서 일부 사람들만 접속이 가능하게 한다.

// netstat –antp | grep sshd 사용해서 설정한 ip를 확인할 수 있다.

HostKey (Line 22)

- 키 교환 알고리즘을 어떤 식으로 사용할 것인지 명시하는 것

- 안전한 알고리즘들만 설정되어 있으므로 굳이 따로 설정할 때가 아니면 만질 필요 없음.

Logging (Line 30)

- 로그인을 하거나 어떤 일을 하면 로그를 남겨야 한다.

- 로그 남기는 수준을 level로 정의

- AUTH를 사용하면 인증에 성공했을 때만 로그를 남기겠다. 보통 사용하지 않음

- 로그인 실패했을 때 로그를 남기는 것도 중요함

- 로그 기록을 남길 때 너무 높은 수준으로 남기면 기록이 적게 남고, 너무 낮은 수준으로 남기면 기록이 너무 많이 생기기 때문에 적당한 Level로 적용하는 것이 좋음.

LoginGraveTime (Line 37)

로그인 작업을 정해진 시간 안에 하지 않으면 연결이 끊어진다.

PermitRootLogin (Line 38) ★★★★★

- root의 로그인을 막는 설정

- no로 설정해서 root로그인을 막는다.

- 시스템 보안설정 중 필수 설정

// [root@Linux-01 ~]# systemctl restart sshd

// 새로 접속하면 다시 하면 비밀번호를 입력해도 거부된다.

// 관리자 권한으로 접속하려면 su명령어를 사용해야 한다.

MaxAuthTries (Line 40)

- 패스워드 틀렸을 때 주는 기회 수

MaxSessions (Line 41)

- Session을 지정한 개수까지 허용하겠다.

PasswordAuthentication (Line 65)

- 패스워드 인증

- 패스워드 기반의 인증을 사용

- 클라우드 기반에서는 사용하지 않음

- 클라우드에서는 인스턴스라고 부름

바꾼 port번호로 접속하지 않고 원래 ssh port번호로 접속하면 접속 거부되는것을 확인 가능

바꾼 port번호로 접속하지 않고 원래 ssh port번호로 접속하면 접속 거부되는것을 확인 가능